Keine vernetzte Produktion ohne sichere Netzwerke

Die Automatisierung wird in der produzierenden Industrie immer wichtiger, zugleich steigt aber auch die Bedeutung sicherer Netzwerke. Technisches Know-how im Betrieb allein reicht nicht mehr aus – welche Maßnahmen helfen?

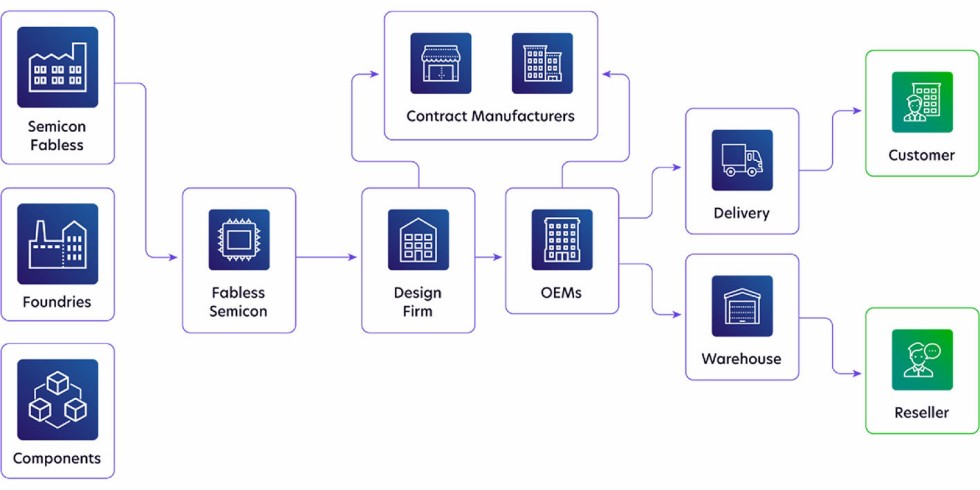

Die zahlreichen Verflechtungen zwischen Maschinenhersteller, Komponentenhersteller und Beteiber zeigen, dass es im Industrie-4.0-Kontext für alle Beteiligten wichtig ist, sich mit OT-Security zu befassen.

Foto: PrimeKey

Im Zuge der wachsenden Automatisierungsbestrebungen rücken in der vernetzten Produktion IT (Informationstechnik) und OT (Operational Technology) immer enger zusammen. Die Grundlage für die automatisierte, vernetzte Produktion bilden sichere Netzwerke. Dieser Entwicklung müssen besonders Maschinen- und Anlagenbauer sowie Betreiber von Produktionsanlagen gerecht werden, um auch künftig sicher zu produzieren. Technisches Know-how reicht nicht mehr aus. Wer eine sichere und resiliente vernetzte Produktion aufbaut, muss sich auch um IT-Sicherheit kümmern. Die Basis für industrielle Sicherheit bietet die Normenreihe IEC 62 443.

Normen für die vernetze Produktion

Im April 2011 wurde auf der Hannover Messe offiziell die vierte industrielle Revolution ausgerufen. Auch die ehemalige Bundeskanzlerin hat in ihrer Eröffnungsrede damals schon auf die Industrie 4.0 Bezug genommen. Eigentlich wird eine Revolution rückwirkend erst so benannt, wenn sie abgeschlossen ist. Hier wollte man der Geschichte voraus sein. Industrie und Politik wollten die Revolution diesmal aktiv mitgestalten und einen Paradigmenwechsel in der Produktion von Anfang an als solchen treiben – und nicht erst in der Retrospektive beurteilen.

Das wirkte sich auf alle Bereiche der Industrie aus. Im Industrial-Internet-of-Things (IIoT) sind schließlich alle Beteiligten vernetzt. Da eine Kette allerdings nur so stark ist, wie ihr schwächstes Glied, müssen die Maschinen- und Anlagenbauer, die Komponentenhersteller und die Anlagennutzer die Revolution „auf Augenhöhe tragen“ – und das mit der nötigen Sicherheit. Hier rücken IT-Security und Operational Technology zusammen. Jetzt braucht es Regeln und Normen für die Umsetzung. Die Normenreihe IEC 62 443 könnte das Gerüst werden, an dem ein digitales, sicheres Industrie-4.0-Ökosystem hochgezogen wird.

Lieferketten umfassen Dutzende bis Hunderte von Auftragnehmern und Lieferanten, die viele Möglichkeiten zur Gefährdung bieten. Grafik: PrimeKey

Public-Key-Infrastruktur für sicheren Datenaustausch

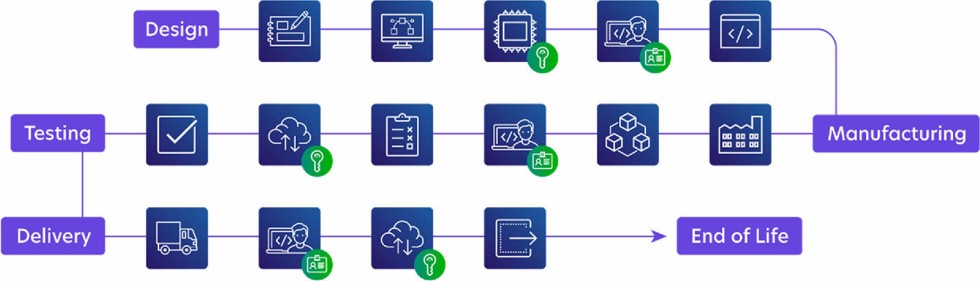

Anlagenkomponenten leiten heute Daten weiter und empfangen sie. Um diesen Austausch sicher zu gestalten, greift man auf das asymmetrische Kryptosystem „Public-Key-Infrastruktur“ (PKI) zurück. Es definiert eine Reihe von Rollen, Richtlinien, Hardware, Software und Verfahren, die für das Management von digitalen Zertifikaten und die Verwaltung der Public-Key-Verschlüsselung erforderlich sind. Um den gesamten Lebenszyklus der Zertifikate abzudecken, müssen dabei berücksichtigt werden: das Erstellen, Verwalten, Verteilen, Verwenden, Speichern und Widerrufen der Zertifikate.

Konkret bedeutet das, dass bei dieser Art der verschlüsselten Kommunikation der Sender einer Nachricht den öffentlichen Schlüssel des Empfängers kennen muss, um Daten zu übermitteln. Da öffentliche Schlüssel oft von Servern heruntergeladen werden, muss sichergestellt sein, dass der Schlüssel auch wirklich vom gewünschten Empfänger stammt und nicht etwa von einem Betrüger. Das geschieht über Zertifikate, die die Authentizität einer Entität sicherstellen.

Anwendungsbeispiel Remote-Dienstleistung

Ein Beispiel: Ein Komponentenhersteller will die Software seiner Sensoren automatisch updaten. Das System schickt ein Datenpaket an einen Sensor in der Produktion eines Kunden. Das System des Komponentenherstellers muss sicher wissen, dass es sich beim Empfänger der Daten wirklich um diesen Sensor beim Kunden handelt, denn ansonsten könnten die Firmendaten bei einem Unbefugten landen. Deshalb muss der Sensor seine Identität über ein Zertifikat belegen können. Andersherum ist es ähnlich.

Soll etwa eine Maschinensteuerung von einem Dienstleister remote gewartet werden, schickt die Steuerung Statusdaten an den Dienstleister. Die Steuerung muss wissen, dass die Daten auch tatsächlich beim Dienstleister landen, da sie sensible Informationen über die Produktion enthalten können. Daher weist sich der Dienstleister ebenfalls über ein Zertifikat aus.

In ihrer Gültigkeit sind die Zertifikate begrenzt und müssen regelmäßig erneuert werden. Dieser Prozess läuft meistens über mehrere Ebenen: Zertifizierungsstellen, die Zertifikate ausstellen, müssen sich bei anderen übergeordneten Stellen selbst zertifizieren lassen. Dieser Validierungspfad ist ebenfalls Teil der PKI.

Konzept für die Entwicklung, Herstellung, Prüfung und Lieferung vertrauenswürdiger Produkte in einer Lieferkette, die nicht vertrauenswürdig ist. Grafik: PrimeKey

Wer ist betroffen? – drei OT-relevante Rollen im Security-Lifecycle

Grundsätzlich lassen sich drei relevante Rollen innerhalb des Security-Lifecycles unterscheiden, für die das Thema OT relevant ist. Unter ihnen gibt es häufig Überschneidungen.

1) Zum einen sind es die Anlagen- oder Maschinenbauer, der in erster Linie Produktionsanlagen herstellt. Dies können Werkzeugmaschinen sein, Verpackungsmaschinen, Genussmittelmaschinen oder auch Papier- und Druckmaschinen. Natürlich nutzt der Hersteller selbst ebenfalls Anlagen in seiner Produktion. Somit ist er auch Maschinennutzer. Der Maschinenbauer hat eine zentrale Funktion in der Automatisierung. Er verbaut die einzelnen Teile der Komponentenhersteller in seinen Anlagen. Er muss also mit den Anforderungen arbeiten, die die Hersteller vorgeben. Diese sind beispielsweise große Unternehmen wie Siemens, Schneider Electric, Pheonix Contact oder Beckhoff.

Sie arbeiten zum Teil schon an eigenen PKI und haben, was die Security angeht, häufig ein hohes Level. Der Kunde des Maschinenbauers hat dies nicht zwangsläufig. Das sind oft Unternehmen, die gerade erst anfangen zu automatisieren, Verschlüsselung, Kryptographie und Zertifikate sind noch Fremdworte. Der Maschinenbauer tritt ihnen gegenüber daher nicht nur als Lieferant auf, sondern auch als Integrator. Wenn er in seinen Anlagen Industrie-4.0-Komponenten nutzt, muss er dem Kunden auch dabei helfen, sie sicher einzusetzen.

2) Der Komponentenhersteller, ebenfalls meistens auch Anlagenbetreiber, ist ebenso betroffen. Denn seine Komponenten müssen ja ebenfalls hergestellt werden. Maschinenbauer liefern dafür die Produktionsanlagen, möglicherweise mit den Industrie-4.0-Systemen, die der Komponentenhersteller selbst gefertigt hat. In dieser Konstellation muss der Maschinenbauer wenig integrieren. Wie bereits erwähnt, sind die Komponentenhersteller bei Automatisierung oft gut aufgestellt. Sie wissen bei eigenen Bauteilen bereits, wie man sie einsetzt. Sie setzen die Standards, denn sie fertigen das, was im Endeffekt kommuniziert. An die Protokolle, die sie festlegen, muss sich der Anwender halten. Wenn jeder Komponentenhersteller eigene Kommunikationsprotokolle nutzt, wird es für Anwender komplex.

3) Zum Dritten ist es der Anlagenbetreiber, der Maschinen und Anlagen des Erbauers übernimmt und betreibt. Bekannte Beispiele sind Automobilhersteller, Schiffswerften und die Verpackungsindustrie. Betreiber können sowohl Maschinenbauer als auch Komponentenhersteller sein. Ist er keines von beidem und beispielsweise ein Betrieb in der holzverarbeitenden Industrie, der fertige Anlagen nutzt, ist dennoch ein Basis-Know-how im Bereich OT-Security notwendig, wenn er automatisiert und digital arbeiten will.

Diese Verflechtungen zeigen, dass es im Industrie-4.0-Kontext für alle Beteiligten wichtig ist, sich mit OT-Security zu befassen. Denn wer sicher produzieren will, kommt in Zukunft nicht darum herum.

Das könnte Sie auch interessieren:

Digitalisierung deutscher KMU fängt bei den Mitarbeitenden an

Wie lässt sich die Datensicherheit in der Digital Factory organisieren?

Sechs Tipps für digitales Produktionsmanagement in der Industrie

Andreas Philipp ist als Business Development Manager beim IT-Security-Spezialisten PrimeKey zuständig für die Bereiche Industrie 4.0 und IoT Lösungen. PrimeKey Solutions AB, mit Hauptsitz in Stockholm/S und Niederlassungen in den USA sowie Deutschland (Aachen), zählt zu den weltweit führenden Anbietern einfach implementierbarer und administrierbarer PKI- und Signaturlösungen. Philipp verfügt über 25 Jahre Erfahrung im Bereich der angewandten Kryptographie sowie im Bereich und mit Fokus auf Entwicklung von Appliance-Produkten. Foto: Autor