Tipps zum Schutz industrieller IoT-Netzwerke

Cyberangriffe auf Unternehmen aus der Fertigungsindustrie nehmen stark zu, so lautet das Ergebnis einer aktuellen Umfrage. Ein Experte gibt hilfreiche Tipps, mit denen sich die Sicherheit von IIoT-Netzwerken entscheidend verbessern lässt.

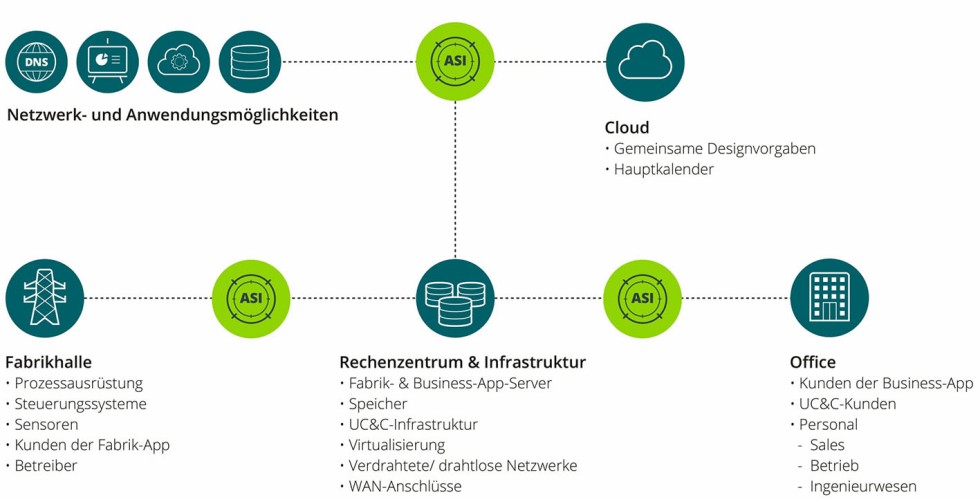

Die Einführung des IIoT revolutioniert die Produktionsprozesse in der Industrie, bringt aber auch Sicherheitsrisiken mit sich, die es einzugrenzen gilt. Grafik: Netscout

Der weltweite Markt für das Internet der Dinge im industriellen Bereich (IIoT – Industrial Internet of Things) wird bis 2028 voraussichtlich mehr als 1 Billion Euro betragen, so ein neuer Bericht von Grand View Research, Inc. Viele Industrieunternehmen planen, mehr in IoT-Implementierungen zu investieren, um Kosten zu senken, neue Geschäftsmodelle zu schaffen und die sich ändernden Kundenerwartungen zu erfüllen.

Doch wie bei jedem technologischen Fortschritt nimmt auch das Risiko von Cyberangriffen ständig zu. So ergab eine aktuelle Umfrage von Trend Micro, bei der 900 Unternehmen u.a. aus der Fertigungsindustrie befragt wurden, dass 90 Prozent der Befragten in Deutschland in den letzten zwölf Monaten Cyberangriffe auf Produktions- und Kontrollsysteme verzeichneten. Dabei handelte es sich um Angriffe, die „versehentlich“ auch auf Operational Technology (OT)-Systeme zielten. Die folgenden vier Faktoren sind daher entscheidend für die Verbesserung der Sicherheit von IIoT-Netzwerken.

Erster Schritt: Systemweiten Schutz und Sichtbarkeit implementieren

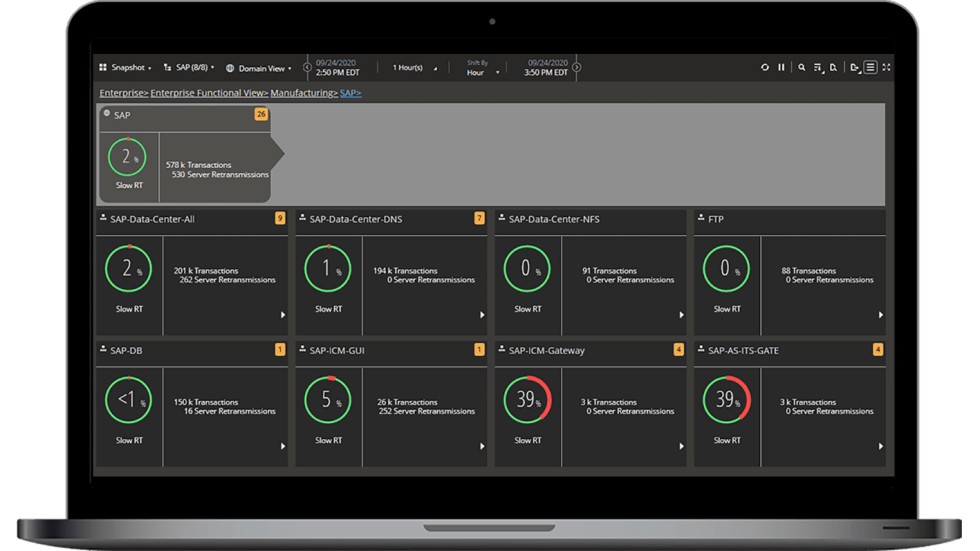

Der erste Schritt zur Netzwerksicherheit besteht darin, die Breite und den Umfang der im Unternehmensnetzwerk eingesetzten Geräte vollständig zu verstehen. Industrielle IoT-Geräte bilden da keine Ausnahme. Einige Hersteller stellen detaillierte Spezifikationen für das erwartete Verhalten und die Ressourcennutzung ihrer Geräte zur Verfügung, andere hingegen nicht. Viele IoT-Systeme verwenden eigene Protokolle und verfügen über begrenzte integrierte Verarbeitungs- und Speicherkapazitäten. Dies erfordert eine Kommunikation mit der angeschlossenen Backend-Infrastruktur, um effektiv zu funktionieren. Ein hilfreicher Ansatz ist die Implementierung von Netzwerkmonitoring, um die Kommunikation dieser Geräte zu untersuchen und sie anhand dessen zu identifizieren, was sie auch außerhalb des Unternehmensnetzes kommunizieren.

Sobald ein Unternehmen die Fähigkeiten seiner IoT-Geräte und das Netzwerkverhalten vollständig ermittelt hat, sollte es einen spezifischen Plan zum Schutz des Netzwerks erstellen. Dieser Plan sollte angemessen zugeschnitten sein und gleichzeitig bewährte Verfahren beinhalten.

Die „nGeniusONE“-Plattform von Netscout bietet vielseitige Echtzeit-Transparenz. Dies reicht von der Fabrikhalle bis zum Business Enablement. Grafik: Netscout

Ein Beispiel dafür ist die Härtung von Geräten und die Einrichtung zusätzlicher Sicherheitsvorkehrungen, um das Netzwerk vor Bedrohungen von außen zu schützen, die den Betrieb lahmlegen könnten.

Zweiter Schritt: auf DDoS-Angriffe achten

Ein Distributed-Denial-of-Service (DDoS)-Angriff kann den Betrieb für die Dauer des Angriffs lahmlegen, was zu erheblichen Produktionsverzögerungen führt und die Tür für noch schlimmere Cyberangriffe öffnet. IIoT-Geräte sind auch ein häufiges Ziel für Malware. Diese kann ihre Leistung beeinträchtigen und die Stärke der Botnetze der Angreifer erhöhen, die in letzter Zeit immer leistungsfähiger geworden sind.

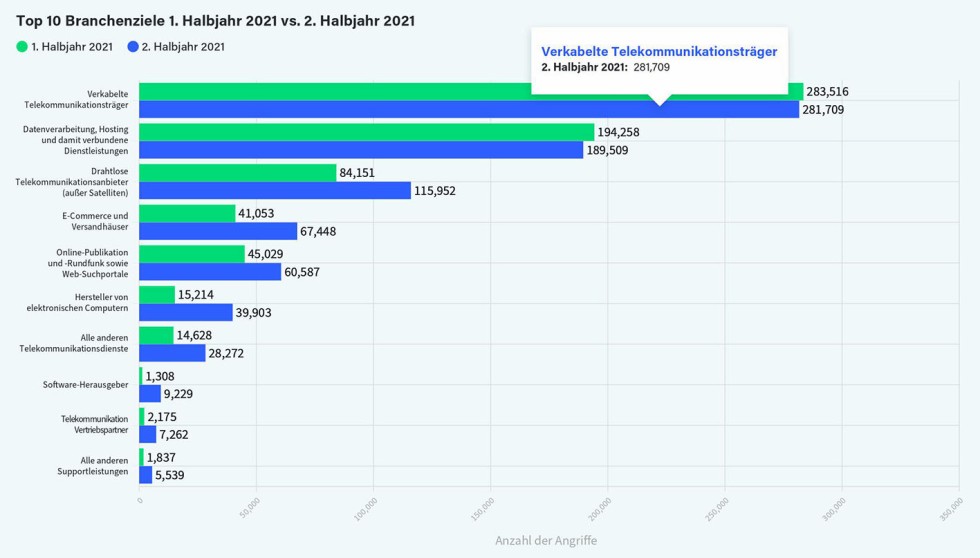

Darüber hinaus werden DDoS-Angriffe immer ausgefeilter, da Bedrohungsakteure neue Angriffsmethoden entwickeln, um herkömmliche Verteidigungsmaßnahmen zu umgehen. Hierzu gehört z.B die Anpassung von Angriffsvektoren als Reaktion auf bekannte Verteidigungsmaßnahmen. Hersteller sind besonders gefährdet, denn der jüngste „Threat Intelligence Report“ von Netscout zeigt, dass die Angriffe auf Hersteller von Computern und Computerspeichern im zweiten Halbjahr 2021 um bis zu 263 Prozent gestiegen sind.

Hersteller von Computern gehören zu den Top 10 der am häufigsten angegriffenen Branchen im zweiten Halbjahr 2021. Grafik: Netscout

Um sich vor heutigen Angriffen zu schützen, müssen IT- und Sicherheitsteams in der Lage sein, sowohl eingehende als auch ausgehende Datenpakete zu untersuchen. Durch den Vergleich eingehender Verkehrsdaten mit globalen Bedrohungsdaten können Unternehmen sicherstellen, dass die Anfragen legitim sind. Gleichzeitig können sie im Falle eines DDoS-Angriffs schnell Schutzmaßnahmen aktivieren. Andererseits können Unternehmen durch die Analyse des ausgehenden Datenverkehrs potenziell gefährdete Geräte identifizieren und als letzte Verteidigungslinie fungieren, wenn andere Cybersecurity-Tools versagen.

Dritter Schritt: Netzwerk segmentieren und Firewalls schützen

Die Netzwerkssegmentierung stellt sicher, dass nicht jedes Gerät Zugriff auf das gesamte System erhält. Da Cyberkriminelle IoT-Geräte in der Regel als Einstiegspunkte nutzen, um sich frei im Netzwerk zu bewegen, sorgt die Segmentierung dafür, dass bestimmte Gerätetypen abgeschottet werden. Ziel dabei ist, die Sicherheit zu erhöhen, die Transparenz zu verbessern und die Klassifizierung der verschiedenen Gerätetypen zu vereinfachen.

Bild einer Fertigungsanwendung: Weil Cyberkriminelle oft IoT-Geräte als Einstiegspunkte nutzen, ist eine Segmentierung wichtig. Grafik: Netscout

Darüber hinaus können Firewalls in einer IIoT-Umgebung nicht allein für den industriellen Einsatz genutzt werden. So müssten Sicherheitsteams beispielsweise an jedem IIoT-Verbindungspunkt eine interne Firewall einrichten und dann die Richtlinien und Konfigurationen für Hunderte bis Tausende von Firewalls regeln. Dies stellt eine nahezu unüberschaubare Situation dar. Nichtsdestotrotz helfen Firewalls bei der Kontrolle des Informationsflusses zwischen Netzwerksegmenten.

Vierter Schritt: Daten durch Verschlüsselung sichern

Die End-to-End-Verschlüsselung stellt sicher, dass nur diejenigen, die über einen Entschlüsselungsschlüssel verfügen, auf die Daten zugreifen können, während sie das Netzwerk durchqueren. Auch wenn es offensichtlich erscheinen mag, ist es unerlässlich, Passwörter mit zufälligen Zeichen zu erstellen, zu rotieren und zu sichern, um maximale Datensicherheit zu gewährleisten.

Schließlich sollten regelmäßige Audits und Überwachungen durchgeführt werden. Dadurch wird sichergestellt, dass alle Schritte wie vorgesehen funktionieren, dass alle Mitarbeiter über einen ordnungsgemäßen Zugang und eine Validierung verfügen und dass der Betrieb ohne Zwischenfälle fortgesetzt werden kann. Die Beachtung dieser Punkte hilft Industrieunternehmen, Daten bei der Übertragung zwischen dem IoT Gerät und der Serviceinfrastruktur zu schützen.

Fazit des Experten

Die Einführung des IIoT revolutioniert die Produktionsprozesse in der Industrie, bringt aber auch Sicherheitsrisiken mit sich. Mit jeder weiteren Maschine, Sensor und Gerät, auf die über das Internet zugegriffen werden kann, steigt das Risiko von Ausfallzeiten dieser industriellen Steuerungssysteme durch Hackerangriffe. Die Einhaltung der aktuellen Best Practices für Cyber-Security in jeder Phase des Fertigungsprozesses kann daher nicht genug betont werden.

Das könnte Sie auch interessieren:

Endlich den Datenschatz aus dem Maschinennetzwerk heben

Wie KI Lieferbereitschaft und Fabrikeffizienz optimiert

Chancen und Grenzen der Security-Automatisierung in Industrieunternehmen

Christian Syrbe ist Chief Solutions Architect bei Netscout, einem globalen Anbieter im Bereich Netzwerksicherheit. Foto: Netscout