Wie lässt sich die Datensicherheit in der Digital Factory organisieren?

IT-Security geht mich nichts an; es wird schon nichts passieren! – diese lange verbreitete Annahme ist längst überholt. Die Digitalisierung eröffnet vielfältige Vorteile, erfordert jedoch dringend Maßnahmen zum Schutz der Daten vor unbefugten Zugriffen.

IT-Security geht alle etwas an: Die jüngste Vergangenheit hat gezeigt, dass jedes Unternehmen Ziel eines Angriffs sein kann. Grafik: solarseven@shutterstock.com

Die Vernetzung und der Austausch von Daten spielen in der heutigen Produktion – der Digital Factory – eine entscheidende Rolle. Das Anfordern und Erfassen von Daten aus überlagerten ERP (Enterprise Resource Planning)- oder MES (Manufacturing Execution System)-Systemen hat sich etabliert, um Produkte individuell zu fertigen. Derzeit halten KI (künstliche Intelligenz)-basierte Systeme Einzug in die Fabrikhallen. Sie berechnen beispielsweise Routen für fahrerlose Transportsysteme (FTS) oder stellen Anomalien fest, die auf Verschleiß oder Fehlfunktionen hindeuten. Dies sind nur einige Beispiele, die die Bedeutung des Themas zeigen. Wie sich die die Sicherheit in einer bestehenden Produktion unter anderem mit „Secure Remote Boxen“ wirkungsvoll umsetzen lässt, zeigt das Beispiel eines Fertigungsbereichs von Phoenix Contact und wird auch Thema auf der Hannover Messe 2022 sein.

Umsetzung von Mindeststandards – welche Bestimmungen gibt es?

Die jüngste Vergangenheit hat gezeigt, dass jedes Unternehmen Ziel eines Angriffs sein kann. Die Vielzahl der täglich zugesendeten Spam-Mails, die versuchen Informationen auszuspähen oder Systeme durch Anhänge zu infizieren, unterstreicht dies deutlich. Der Entwurf der Erweiterung der EU-Direktive für Sicherheit in Netzwerk- und Informationssystemen (NIS 2.0) vom Dezember 2020 formuliert daher mehr Geltungsbedingungen, Pflichten und Aufsicht für acht weitere Sektoren, die als kritisch und wichtig eingeordnet werden.

Zu den wesentlichen Sektoren gehören nun auch folgende Bereiche: Medizingeräte, Computer, Elektrik, Maschinenbau, Automobile und Transport. Die Zulieferer in den Lieferketten sind ebenfalls betroffen. Die in diesem Umfeld angesiedelten Betreiber müssen Mindeststandards umsetzen, um die IT und Netzwerke ihrer kritischen Dienstleistungen zu schützen. Einige Vorgaben aus dem Entwurf NIS 2.0 wurden bereits im deutschen IT-Sicherheitsgesetz 2.0 (am 28. Mai 2021 in Kraft getreten) realisiert, andere werden folgen. Jeder Betreiber sollte sich der stetig wachsenden Gefahr eines Angriffs bewusst sein und eine mehrschichtige Strategie entwickeln, damit sich diese Gefahr auf ein Minimum reduziert.

Jeder Zugriff auf Daten birgt Sicherheitsrisiken

Im Rahmen von digitalen Dienstleistungen ist ein Zugriff auf die Applikation über das Internet notwendig. Als Beispiel sei der Maschinenlieferant genannt, der kurzfristig bei einer Störungsbeseitigung oder Wartung unterstützt. Nutzt der Anwender digitale Services aus einem Cloud-Dienst, werden kontinuierlich Daten via Internet ausgetauscht. Neben den aufgeführten Vorteilen der Digitalisierung ergeben sich einige Sicherheitslücken und Risiken. Aufgrund der direkten oder indirekten Anbindung der Produktion an das Internet kann es zu einer Cyber-Attacke kommen, aber auch eine interne Fehlbedienung oder Sabotage können die komplette Fertigung zum Erliegen bringen. Die jüngste Vergangenheit hat gezeigt, dass bei Angriffen zunehmend finanzielle Interessen im Vordergrund stehen: Die Kriminellen verschlüsseln die Unternehmensdaten und fordern ein Lösegeld oder sie kopieren Know-how und verkaufen dieses an den Meistbietenden.

In vielen Produktionen werden Maschinen mit Standard-Office-Betriebssystemen eingesetzt. Der Support von deren Herstellern mit Updates gegen bekannte Schwachstellen endet häufig eher als der wirtschaftlich sinnvolle Lebenszyklus der Maschinen. Nach dem Ende dieser Dienstleistung stehen für die abkündigten Betriebssysteme keine Security Patches mehr zur Verfügung, sodass das System Angriffen schutzlos ausgeliefert ist. In der IT-Welt werden die Systeme in diesem Szenario mit der aktuellen Version des Betriebssystems nachgerüstet. Im OT (Operational Technology)-Bereich ist dies nicht immer möglich, weil ein neues Betriebssystem das zeitliche Verhalten der Prozesse verändern könnte oder Treiber für spezielle Applikations-Hardware nicht mehr für das neue Betriebssystem erhältlich sind.

Bestandsaufnahme zum Status vorhandener Anlagen

Phoenix Contact stand ebenfalls vor der Herausforderung, die eigene Fertigung abzusichern. Als vorteilhaft hat sich dabei erwiesen, dass das Unternehmen zertifizierter Security-Service-Dienstleister ist und seit 2018 ein komplettes Security-Konzept gemäß IEC 62443–2–4 anbietet. Hierbei handelt es sich um einen ganzheitlichen Ansatz, der für einen vollumfänglichen Schutz der Digital Factory sorgt, Bild 1.

Bild 1. Von der gezielten Gefahrenanalyse bis zum kompletten 360°-Konzept: Die Security-Experten bieten für jede Fabrik die passende Lösung. Grafik: Phoenix Contact

Im Projekt wurde zuerst eine Bestandsaufnahme der vorhandenen Anlagen durchgeführt. Während dieser Aktivität ist eine vollständige Dokumentation zur Analyse der Anlagen-Infrastruktur erstellt worden. Bei der Ermittlung der Kommunikationsbeziehungen zeigte sich, welche Teilnehmer untereinander Daten über welches Protokoll weiterleiten. Außerdem wurde der Datenaustausch untersucht und erfasst, welche Daten produktionsrelevant sind. Darüber hinaus dokumentierte das Projektteam Prozesse, zum Beispiel die Benutzerkonzepte sowie die Berechtigungen der einzelnen User. Auf der Grundlage dieser Informationen ist mit dem Anlagenbetreiber ein Security-Konzept erarbeitet worden, das den individuellen Gegebenheiten entspricht. Der Ansatz lässt sich ferner als Blueprint für ähnliche Anlagen verwenden. Die enge Einbindung des Betreibers erlaubt einen Know-how-Transfer, sodass dessen Mitarbeitende eigenständig Security-Wissen aufbauen können.

Segmentierung des Produktionsnetzwerkes

Um im Fall von Angriffen oder Fehlkonfigurationen einen Totalschaden zu vermeiden, wird die Fertigungslandschaft oftmals in verschiedene Zonen unterteilt, auch Zoning oder Segmentierung genannt. Diese Zonen eröffnen den Vorteil, dass die Netze überschaubar werden und sich Störeinflüsse – beispielsweise Broadcasts – nicht im gesamten Netzwerk ausbreiten können. Im „Blueprint“ für die eigene Produktion ist ebenfalls eine Aufspaltung in Zonen zu finden. Zur einfacheren Umsetzung des Zoning wurden gemeinsam mit dem Anlagenbetreiber „Secure Remote Boxen“ entwickelt. Dank des Einsatzes dieser Boxen hat sich die Umbauzeit für die neue Netzwerkstruktur deutlich verkürzt und die Integration in das Unternehmensnetz erheblich vereinfacht – wovon auch die Kollegen der IT-Abteilung begeistert waren, Bild 2.

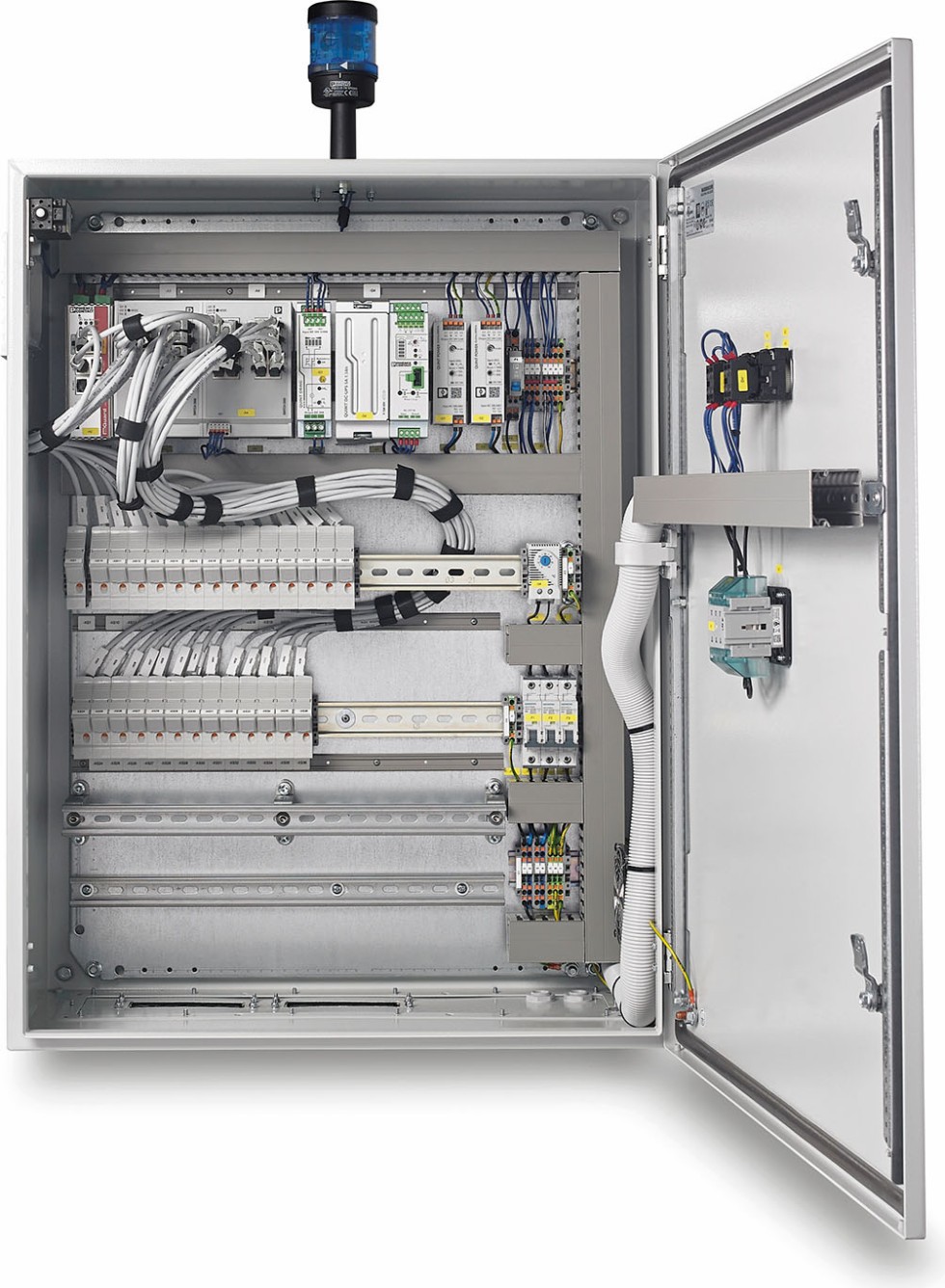

Bild 2. Mit der „Data Security Box“ lassen sich Vorgaben aus der IEC 62443 umsetzen, beispielsweise intelligente Firewalls und VPN-Zugänge.

Foto: Phoenix Contact

Die Secure Remote Box verfügt über eine Firewall der Produktfamilie „FL mGuard4000“, die den Zugriff auf das Netzwerk absichert sowie den Aufbau einer VPN-Verbindung (Virtual Private Network) erlaubt. Zur Aktivierung des VPN müssen die Mitarbeitenden des Betreibers einen Schlüsselschalter umlegen. Ist der Tunnel eingerichtet, wird dies durch eine Leuchte auf dem Schaltschrank signalisiert, sodass das Instandhaltungsteam den Vorgang jederzeit kontrollieren kann. Der VPN-Fernzugang läuft entweder über die „mGuard Secure Cloud oder durch eine eigenständige Konfiguration. Die Secure Remote Box lässt sich in unterschiedlichen Ausbaustufen zusammenstellen, wobei ein sicherer Anschluss von bis zu 55 Netzwerkteilnehmern realisierbar ist. Eine redundante, gepufferte Stromversorgung stellt einen störungsfreien Betrieb sicher, Bild 3.

Bild 3. In der unternehmenseigenen Produktion sorgen die Geräte der Produktfamilie „FL mGuard“ für den Schutz der Daten und Prozesse.

Foto: Phoenix Contact

Firewall-Regeln stammen aus der Referenzkommunikation

Neben den größeren Anlagen gibt es am Produktionsstandort Bad Pyrmont ebenfalls kleinere Maschinen, die zugekauft wurden, um benötigte Produkte mit speziellen Fertigungstechnologien herzustellen. Bei einer solchen Maschine sind der Quellcode und die auf der Steuerung oder dem Rechner ausgeführten Dienste nicht im Detail bekannt. Auch derartige Maschinen mussten sicher in den Maschinenpark eingebunden werden. Für einen Teil der Applikationen war kein Remote-Zugang erforderlich, weshalb eine Firewall vom Typ FL mGuard 1102 genutzt werden konnte. Der neue Security-Router zielt genau auf solche Rahmenbedingungen ab: einzelne Maschinen einfach und kostengünstig vernetzen.

Einerseits sind so Maschinen in das bestehende Netzwerk integriert worden, ohne dass Änderungen an ihren Netzwerkeinstellungen vorgenommen werden mussten. Die Adressen wurden mit dem 1:1-NAT-Verfahren in das Produktionsnetz übersetzt. Auf der anderen Seite verfügt die Firewall des FL mGuard 1102 über einen Assistenten, der aus einer laufenden Referenzkommunikation Firewall-Regeln erstellt hat. Diese Regeln sind mit den in der Sicherheitsbetrachtung erfassten Kommunikationsbeziehungen abgeglichen worden. Fehlende Kommunikationsbeziehungen hat das Projektteam nach einer Validierung in der Sicherheitsbetrachtung ergänzt, Bild 4.

Bild 4. Das breite Portfolio der Baureihe stellt für jede Kundenanforderung den passenden Schutz zur Verfügung.

Foto: Phoenix Contact

Integritätsprüfung der Daten schließt sämtliche Maschinen ein

In der zu Beginn der Sicherheitsbetrachtung durchgeführten Bestandsaufnahme wurden die Betriebssysteme der einzelnen Maschinen und Geräte ebenfalls aufgenommen. In dieser Liste finden sich Betriebssysteme, die nicht mehr vom Hersteller mit Patches versorgt werden. Abgesehen von der Absicherung des Datenverkehrs durch eine Firewall ermöglichen die Security-Router FL mGuard eine Prüfung der Daten auf Integrität. Dazu müssten lediglich Windows-Laufwerksfreigaben eingerichtet werden, über die der Security-Router auf die Daten der Maschine zugreifen und Checksummen für sie berechnen kann. Diese Checksummen werden zyklisch auf Veränderungen kontrolliert. Sollte es zu einer Abweichung kommen, erhält der Administrator eine Benachrichtigung per E-Mail, die die Veränderungen aufführt. Gleichzeitig wird der Datenverkehr in der Firewall gesperrt. Auf diese Weise kann die Ausbreitung von Schadsoftware vermieden und Day-Zero-Attacken abgewehrt werden.

Aufrechterhaltung des Schutzes

Mit dem beschriebenen ganzheitlichen Sicherheitskonzept und dessen Umsetzung in der eigenen Produktion hat Phoenix Contact den Fertigungsbereich gemäß IEC 62443 abgesichert, ohne die Verfügbarkeit der Maschinen und Anlagen zu reduzieren (www.phoenixcontact.com/digitalfactorynow). Durch die enge Einbindung des Betreibers sind bei der gemeinsamen Erstellung der Dokumentation Security-Themen aufgedeckt worden, die bisher nicht in der Tiefe betrachtet wurden. Die Sicherheit in der Produktion hat sich durch die einfache Installation der Boxen, ein zentrales Management der Firewall FL mGuard über den Device Manager sowie den einheitlichen Zugang mittels der mGuard Cloud verbessert. Gleiches gilt für die Integritätsprüfung der älteren Maschinen. Eine zyklische Überprüfung des Konzepts sorgt für die Aufrechterhaltung des Schutzes auch in der Zukunft.

Hannover Messe: Halle 9, Stand F 40

Das könnte Sie auch interessieren:

Sechs Tipps für digitales Produktionsmanagement in der Industrie

Wie sich Industrie 4.0 in wenigen Schritten eigenständig einführen lässt

Dipl.-Ing. (FH) Frank Brockhagen ist Senior Project Manager Factory Automation bei der Phoenix Contact Electronics GmbH in Bad Pyrmont. Foto: Phoenix Contact