Mehr Datensicherheit für die Fertigung

Ransomware-Angriffe, gezielte Industriespionage und der Diebstahl geistigen Eigentums sind eine Cyber-Gefahr für die Industrie. Eine datenzentrierte Sicherheitsstrategie adressiert diese und weitere Herausforderungen.

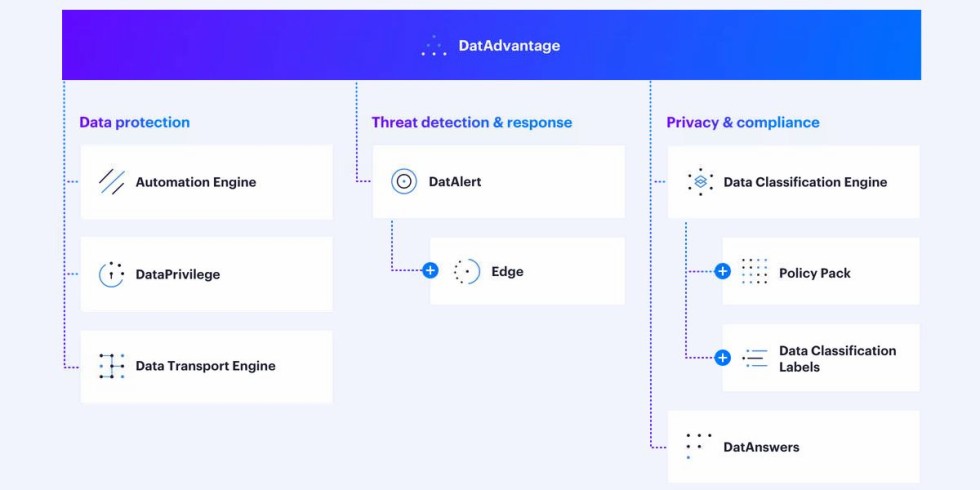

Die Datensicherheitsplattform DatAdvantage.

Foto: Varonis

„Fertigungsunternehmen verfügen über sensible und ausgesprochen wertvolle Daten und werden deshalb immer häufiger zum Ziel von Angriffen“, erklärt Michael Scheffler, Country Manager DACH von Varonis Systems. „Besonders in jüngster Zeit konnten wir sehen, welche verheerenden Folgen Ransomware gerade in diesem Bereich hat und ganze Anlagen außer Betrieb setzen kann“.

Zugriffsrechte als Schlüssel

Ein Schlüssel zur Begrenzung des Schadens sind dabei die Zugriffsrechte. Wird ein Nutzerkonto kompromittiert, sind alle Dateien, auf die es zugreifen kann, in akuter Gefahr und können entwendet und verschlüsselt werden. Doch gerade hier gibt es bei vielen Unternehmen noch erhebliche Defizite. So hat der Datenrisiko-Report für den Produktionssektor gezeigt, dass jede Mitarbeiterin und jeder Mitarbeiter durchschnittlich Zugriff auf 18 Prozent des gesamten Datenbestands hat. Das sind gut sechs Millionen Dateien, wovon 27.000 sensitive Informationen wie geistiges Eigentum, Geschäftspläne und Finanzinformationen enthalten.

Ransomware ist jedoch nur die offensichtlichste Bedrohung. Eine mindestens genauso große Gefahr für Unternehmen geht vom Diebstahl geistigen Eigentums aus. „Sicherheitsverantwortliche sollten immer von einem erfolgreichen Angriff ausgehen und überprüfen, welchen Schaden durch ein kompromittiertes Konto entstehen kann“, so Scheffler. Es gehe also darum zu überlegen, wo die wertvollsten Dateien liegen und wer darauf zugreifen kann.

„Sie müssen also dafür sorgen, den Explosionsradius so klein wie möglich zu halten“, fordert Scheffler. Dies bedeute, dass jeder nur den Zugriff erhält, den er auch tatsächlich für seine Arbeit benötigt – der sogenannte Least-Privilege-Ansatz. Vor allem aber müssen Sicherheitsverantwortliche in der Lage sein, auffälliges Nutzerverhalten zu erkennen, also ob jemand beispielsweise auf eine ungewöhnliche Menge wichtiger Daten zugreift. „Auf diese Weise erkennt man nicht nur externe Attacken, sondern auch Insiderangriffe – und kann diese schnell und effektiv stoppen“, verspricht Scheffler. (kk)

Halle 5, Stand A36 (Partnerstand mit Consulting4IT)

Ein Beitrag von: