Hacker können Geräusche der Festplatte abhören und Daten klauen

Jeder kennt die Geräusche seines Computers, wenn die Festplatte beschrieben wird. Aber sind diese Geräusche wirklich verräterisch und ein Einfallstour für Hacker? Israelische IT-Experten wollen durch das Abhören der Festplatte jedenfalls Passwörter und andere sensible Daten ausgelesen haben.

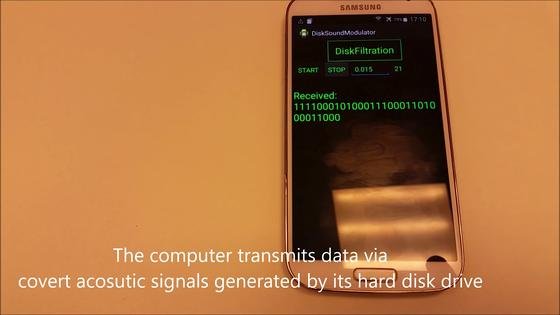

Mit der Software DiskFiltration ist es IT-Ingenieuren aus Israel gelungen, aus Festplattengeräuschen sensible Daten wie Passwörter und Zugangsdaten zu extrahieren. Im Bild zeichnet die Software auf einem Smartphone die Daten auf.

Foto: Ben Gurion Universität

Sicherheitsforschern an der Ben Gurion Universität in Israel ist es nach eigenen Angaben gelungen, einen neuartigen Lauschangriff auf einen Computer zu demonstrieren. Die israelischen Experten des Cyber Security Research Center haben dazu die mechanischen Geräusche der Festplatte mit einem gewöhnlichen Smartphone gelesen und gespeichert.

Und anders als sonst, wenn sich Hacker über das Internet Zugriff auf Computer verschaffen, braucht der gehackte Computer nicht einmal mit dem Web verbunden sein. Das Abhören erfolgt direkt – allerdings aus nächster Nähe.

Festplatten machen genügend Lärm für einen Datenklau

Wie die israelischen Forscher jetzt in einem Forschungspapier beschreiben, erzeugt die Bewegung auf der Festplatte eines PCs genügend akustische Signale, um daraus Informationen zu extrahieren. Typischerweise liest und schreibt der mechanische Arm der Festplatte nur Daten. Doch im Gebrauch werden Töne in verschiedenen Frequenzen erzeugt, die genutzt werden können, so die IT-Ingenieure.

Festplatte von Seagate: Beim Beschreiben der Festplatte werden Geräusche erzeugt, aus denen sich sensible Daten ableiten lassen.

Quelle: Seagate

Schon lange sind Festplatten begehrtes Ziel von Hackern. Inzwischen gibt es bereits Möglichkeiten, die elektromagnetischen Wellen von Video-Bildschirmen mit einem Handy auszuwerten. Eine andere Methode ist der so genannte PITA-Angriff (Portable Instrument for Trace Aquisition), der mit Hilfe von Ausrüstungen zur Erkennung elektromagnetischer Wellen elektromagnetische Impulse von Computertastaturen lesen kann.

Nun haben die israelischen Forscher einen Weg gefunden, wie auch sogenannte Air-Gap-Systeme manipuliert werden können. Diese werden vor allem bei besonders hohen Sicherheitsanforderungen in Unternehmen oder auch bei militärischen Einrichtungen eingesetzt, um Angriffe über interne Netzwerke oder das Internet zu verhindern. Hacker bevorzugen normalerweise vernetzte Systeme, indem sie Fernnetze und WLAN-Verbindungen nutzen, um Zugriff auf sensitive Daten zu erhalten.

Um Daten aus den Geräuschen einer Festplatte abzuleiten, muss das Spionagegerät – in diesem Fall ein Smartphone – maximal zwei Meter entfernt sein.

Quelle: Ben Gurion Universität

Galten Systeme ohne Netzwerkzugriff bislang als sicher, könnte sich das in Zukunft ändern. Schon vor einiger Zeit haben Forscher gezeigt, dass es über raffinierte Methoden möglich ist, auch von Computern ohne Internetzugang Daten zu stehlen. So können Hochsicherheitscomputer auch über Wärme ausspioniert werden. Hier wird die Hitzeentwicklung über entsprechende Sensoren überwacht. Wird ein Gerät zu heiß, schaltet sich die Lüftung ein. Ähnlich wie das beim Morse-Code gilt, können über diese Sensoren laut Forschern Daten mittels kontrollierter Veränderungen der Temperatur übertragen werden.

IT-Ingenieure nennen ihr Hack-Verfahren DiskFiltration

Bei der jüngst entdeckten Lauschmethode über Festplattengeräusche wird ein Schadprogramm auf dem abgeschotteten Computer installiert. Das geschieht, indem ein USB-Speichermedium oder ein anderes Peripheriegerät an den Air-Gap-Computer angeschlossen wird. Dann wird ein Aufnahmegerät in die Nähe des Gerätes platziert.

Die Hürde für die Hacker besteht darin, dass dieses Gerät maximal zwei Meter entfernt sein muss. Die Forscher haben dafür einen Receiver für ein Smartphone entwickelt. Eine Smartwatch oder andere mobile Geräte eignen sich dafür aber auch. Alles Geräte, die nicht weiter auffallen, wenn sie wie zufällig in der Nähe eines Computers herumliegen.

Das Peripheriegerät manipuliert dann die Festplatte des Computers, um die Daten auf das Smartphone in der Nähe zu übermitteln. Die Daten warten auf dem Speichermedium und können vom Hacker heruntergeladen werden. Die Schadsoftware namens DiskFiltration kann die Bewegungen des Lese- und Schreibkopfes der Festplatte so steuern, dass verschlüsselte Botschaften über die Geräusche übermittelt werden, beispielsweise Passwörter, Textdateien und Zugangsdaten.

Bei SSD funktioniert Datenklau nicht

Derartige Angriffe sind aber nicht immer zu bewerkstelligen. Die oben genannte Methode funktioniert nicht bei Solid State Drives (SSDs), da diese keine mechanischen Bestandteile haben, die Geräusche erzeugen.

Der Datenaustausch über Schallwellen machte schon 2013 Schlagzeilen. Damals ging es um einen Trojaner, der es möglich macht, Daten über unhörbare Audiosignale auszutauschen. Dabei ging es aber nicht um Geräusche der Festplatte, sondern um die Möglichkeit, Daten eines Computers über Mikrofon und Lautsprecher auszutauschen – und auszuspionieren.

Ein Beitrag von: