NSA überwacht auch offline – Router können übers Netz ausgelesen werden

Die NSA hat inzwischen fast 100.000 Computer weltweit mit Spionagesoftware infiltriert. Der Geheimdienst bedient sich dafür einer Funktechnik, die alle Daten auf den Computern an mobile Stationen sendet. Die Sicherheit im Internet steht offenbar auf tönernen Füßen. So wurde jetzt auch bekannt, dass Router verschiedener Hersteller eine Hintertür ins Netz haben, durch die alle Zugangsdaten ausgelesen werden können.

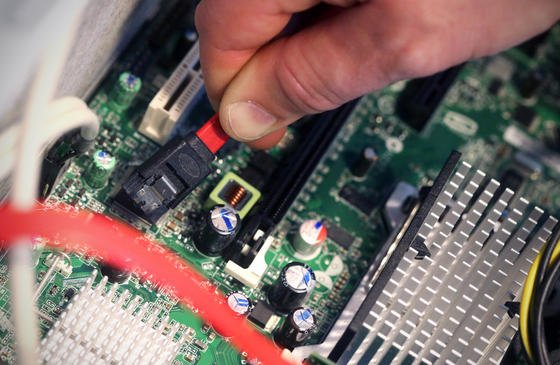

Nach Medienberichten hat der US-Geheimdienst NSA auch Computer manipuliert, um diese auszuspähen, wenn sie nicht an das Internet angeschlossen sind.

Foto: dpa/Ole Spata

Diesmal ist nicht das unerschöpfliche Archiv des Whistleblowers Edward Snowden die Quelle. Es ist die New York Times unter Berufung auf Geheimdienst-Dokumente, Computerexperten und US-Regierungsvertreter, die berichtet, dass der US-amerikanische Geheimdienst NSA inzwischen bereits fast 100.000 Computer und Netzwerke mit Spähsoftware infiziert hat. Das verschafft der NSA die Möglichkeit, die Geräte und private Netzwerke heimlich zu überwachen. In den meisten Fällen installiert die NSA die Software wohl über Computer-Netzwerke.

Offline-Überwachung durch Radiowellen

Der extrem neugierige US-Geheimdienst setzt aber auch auf eine Technologie, die ihm die Überwachung der Computer selbst dann ermöglicht, wenn diese gar nicht mit dem Internet verbunden sind. Diese Offline-Technologie beruht auf Radiowellen, die Daten über heimlich in die Computer eingebaute Bauteile übermitteln. So benutzt die NSA eine als USB-Stick getarnte Computerwanze, die per Funkverbindung Daten sendet und empfängt. Andere Bauteile werden wie Platinen direkt in den Computer eingebaut, entweder ab Werk oder nachträglich durch Agenten, die beispielsweise einen von einer Zielperson bestellten neuen Computer abfangen und die Hardware manipulieren. Eine mobile Sendestation namens „Nightstand“, die in einen Koffer passt, unterhält bis zu einer Entfernung von zehn Kilometer den Kontakt zu dem jeweiligen manipulierten Zielcomputer.

Infiltrierte Geräte sind Einfallstore für gezielte Spionage

„Die Aktivitäten der NSA sind ausschließlich auf das Sammeln von relevanten Geheimdienstdaten im Ausland ausgerichtet“, erklärte eine NSA-Sprecherin der New York Times. „Wir nutzen diese Möglichkeiten nicht, um Wirtschaftsspionage für amerikanische Unternehmen zu betreiben.“ Da diese etwa 100.000 infiltrierten Computer aber sehr gezielt Netzwerk-Computer, Firmen-Server und ähnliche Geräte sind, ist der Kenntnisstand der NSA wohl ganz weit vorne. Denn hinter diesen Computer stehen meist ganze Batterien von weiteren Computern, die infiltrierten Geräte sind somit Einfallstore für die gezielte Spionage. Am häufigsten seien Rechner des chinesischen Militärs angezapft worden, berichtet die Times unter Berufung auf Beamte und interne Dokumente. Die NSA habe aber auch russische Militärnetze, mexikanische Drogenkartelle und „Handelsinstitutionen in der EU“ ausspioniert.

„Das Internet ist kaputt“

Derweil fallen frühere Internet-Propheten von ihrem Glauben ab. Der wohl bekannteste Internet-Experte Sascha Lobo erklärte jetzt in einem Beitrag für das Feuilleton der Frankfurter Allgemeinen Sonntagszeitung: „Das Internet ist nicht das, wofür ich es gehalten habe.“ Bislang habe er geglaubt und verkündet, dass das Internet das ideale Medium der Demokratie, der Freiheit und der Emanzipation sei. Nun zieht Lobo einen drastischen Schlussstrich: „Das Internet ist kaputt.“

Viele Router können über das Internet ausgelesen werden

Kaputt oder besser nicht in Ordnung sind vor allem eine Reihe von Zugangspunkten in das Internet. Router unter anderem der Internet-Unternehmen Cisco, Netgear, Linksys, Diamond und LevelOne besitzen eine offen stehende Hintertür, über die Angreifer Zugriff auf die Zugangsdaten haben. Bei einem Test im Internet fand Heise Security über 350 Router, deren komplette Konfigurationsdaten sich direkt auslesen lassen. Darin enthalten sind Passwörter für den Admin-Zugang der Router, das WLAN, den DSL-Zugang, Proxy-Server und für DynDNS-Dienste. Sogar Passwörter und Zertifikate für VPNs – das sind virtuelle private Netzwerke – fanden sich auf einigen Geräten.

TCP-Port 32764 ist das Einfallstor

Es ist ein TCP-Port in diesen Internet-Verbindungsstellen, der offen ist und auf Anfragen wartet. Ein solcher Port ist ein definierter Kanal für den Datentransfer zwischen Computer und Router. Das Einfallstor ist der TCP-Port 32764, über den sich die Konfiguration des Gerätes nicht nur auslesen, sondern sogar ändern lässt – und das ganz ohne Passwort.

Als erstes Internet-Unternehmen hat inzwischen Cisco reagiert und eine Mitteilung herausgegeben. Deren Inhalt lässt sich so zusammenfassen: Es stimmt, wir haben ein Problem, unsere Kunden sind angreifbar und wir können im Moment absolut nichts dagegen tun. Cisco will bis Ende Januar eine kostenlose Software-Lösung für das Scheunentor vorlegen. Derzeit hat die Firma nicht einmal eine behelfsmäßige Lösung im Angebot.

Offenbar schon seit zehn Jahren ein Problem

Ein niederländischer Software-Entwickler, Eloi Vanderbeken, hat kurz nach Weihnachten auf die extrem schwerwiegende Sicherheitslücke erstmals hingewiesen. Eine auch nur einigermaßen plausible Erklärung dazu, wie es zu dieser gefährlichen Hintertür kommen konnte bietet bislang keiner der betroffenen Hersteller. Gut dokumentiert ist allerdings die Anfrage eines französischen Kunden im Netgear-Support-Forum vom Samstag, den 27. Dezember 2003 um 10:05 Uhr. Der Kunde wollte schon vor über zehn Jahren von Netgear eine Auskunft darüber haben, was es mit dem über das Internet erreichbaren TCP-Port 32764 auf sich hat…

Ein Beitrag von: