Sabotage geplant: Hacker wollen Kraftwerke ausschalten

Cyberkriminelle spionieren derzeit Kraftwerke in Europa und Nordamerika aus, um sie später gezielt sabotieren zu können. Davor warnt die US-Sicherheitssoftwarefirma Symantec. Sie hat nach eigenen Angaben konkrete Hinweise für entsprechende Pläne. Auch Kraftwerke in Deutschland seien ins Visier der Hacker geraten.

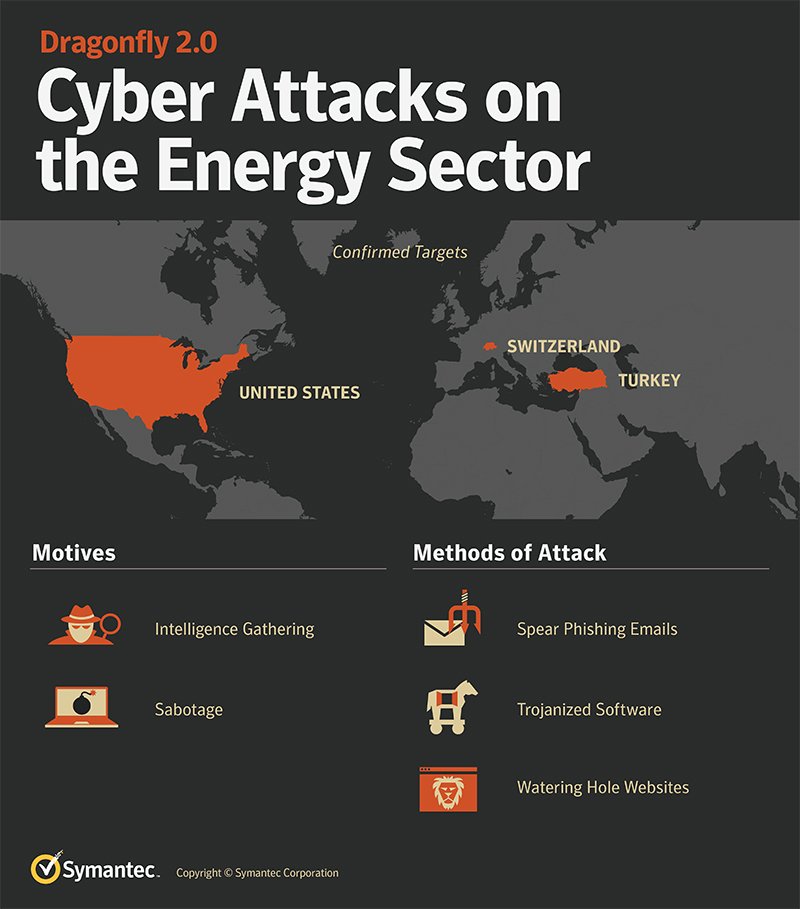

Kraftwerke in Europa und Nordamerika werden von der Hacker-Gruppe Dragonfly ausspioniert. Der Sicherheitsdienstleister Symantec warnt, Ziel der Cyberkriminellen sei es, die Informationen zu nutzen, um die Energieversorger später sabotieren zu können.

Foto: Julian Stratenschulte/dpa

Wie Symantec berichtet, sind die Angreifer alte Bekannte, eine Gruppe namens Dragonfly (Libelle). Erstmals waren deren Aktivitäten 2011 aufgefallen. Bereits 2014 wurden verstärkte Spionageattacken auf westliche Energieunternehmen dokumentiert.

Jetzt wurde eine neue Angriffswelle registriert. „Diese Dragonfly 2.0-Kampagne scheint Ende 2015 begonnen zu haben, sie teilt Strategien und Tools aus früheren Kampagnen der Gruppe“, so Symantec. Ziel der Hacker sei es, sich zunächst Informationen zu beschaffen, die sie später in die Lage versetzen, Städte oder ganze Länder von der Strom- und Wasserversorgung abzuschneiden.

27 Energieversorger gehackt

Dafür sind sie laut Symantec in die Computernetzwerke von 27 Unternehmen eingedrungen, darunter 20 Energiekonzerne in den USA, sechs in der Türkei und ein Branchenzulieferer in der Schweiz. Laut Symantec sind auch Kraftwerke in Deutschland, den Niederlanden und Belgien angegriffen worden, jedoch erfolglos.

Industriespionage schließt Symantec aus. „Wir sehen, dass die wahrscheinlichsten Ziele Fernzugriff und Sabotage sind“, sagte Symantec-Forscher Candid Wüest gegenüber der Deutschen Presseagentur. Die höhere Erfolgsquote in den USA und der Türkei liege daran, dass Anlagen in diesen Ländern besonders massiv angegriffen worden seien.

Hacker von Dragonfly sollen in die Computernetzwerke von 27 Unternehmen eingedrungen sein.

Quelle: Karl-Josef Hildenbrand/dpa

In einigen Fällen konnten die Hacker Screenshots der Steuersoftware der Energieversorger anfertigen. Damit haben sie wichtige Informationen in der Hand, um die Kontrolle über Steuerungsanlagen übernehmen zu können.

Mangelnde Sicherheitsvorkehrungen

„Zudem haben wir gesehen, dass gezielt Dokumente abgeschöpft wurden“, erklärte Wüest. Mit ziemlicher Sicherheit seien unter den PDF- und Word-Dateien auch Aufbaupläne für einzelne Komponenten. Wüest: „Das ermöglicht natürlich jetzt, mit diesem Wissen einen nächsten Angriff besser vorzubereiten, selbst wenn die Passwörter geändert wurden.“

Fatal: Laut Wüest betreiben Energieerzeuger ihre Anlagen zum Teil jahrzehntelang ohne nennenswerte Veränderungen. Wiederholt haben IT-Sicherheitsexperten in den vergangenen Jahren auf mangelnde Sicherheitsvorkehrungen bei Industrieanlagen hingewiesen. Teilweise würden nur die Firewall-Standardeinstellungen genutzt. Angriffe auf Atomkraftwerke konnte Symnatec im Zusammenhang mit den aktuellen Dragonfly-Aktivitäten nicht feststellen.

Dragonfly weiter aktiv

Zwar werden Industrieanlagen in Kraftwerken grundsätzlich vom Internet getrennt, um die Gefahr von Online-Angriffen gering zu halten. Doch laut Wüest gibt es immer mehr Wind- und Wasserkraftwerke, die ans Internet angebunden sind, damit sie zentral gesteuert werden können.

Ein Überblick über die jüngsten Aktivitäten der Dragonfly-Gruppe.

Quelle: Symantec

Die meisten Dragonfly-Angriffe registrierte Symnatec im Mai 2017, danach wurden die Cyber-Attacken weniger, doch sei die Gruppe bis heute aktiv. Wüest: „Für uns legt das nahe, dass die ganze Aktion noch nicht beendet und vielleicht erst in der Vorbereitungsphase ist.“ Da Symantec nicht alle Energieunternehmen als Kunden habe, sei davon auszugehen, dass zwei Mail oder drei Mal mehr Firmen von den Attacken betroffen seien.

Auf das Herkunftsland von Dragonfly will sich Symantec nicht festlegen. Zwar enthalte der Malware-Code russische und französische Satzfragmente, die könnten aber bewusst eingesetzt worden sein, um die wahre Herkunft zu verschleiern.

Ein Beitrag von: