TÜV Süd warnt: Jede noch so kleine Infrastruktur im Internet wird angegriffen

Im Internet drohen viele Gefahren, das ist heute Allgemeingut. Doch weil immer mehr Maschinen, Produktionsstätten und ganze Anlagen über das Internet vernetzt sind, Stichwort Industrie 4.0, will die Industrie das Risiko von Hackerangriffen möglichst real einschätzen können. Ein Experiment zeigt jetzt: Die Gefahrenlage ist größer als bisher befürchtet – und auch für kleine Firmen eine große Bedrohung.

Übers Internet den Wasserhahn eines kleines Wasserkraftwerks zudrehen wollten innerhalb von acht Monaten 60.000 Angreifer aus 150 Ländern. Es war ihnen nur deshalb nicht möglich, weil sie dem TÜV Süd auf den Leim bzw. den Honig gegangen sind. Das Sicherheitsunternehmen hatte ein High-Interaction-Honeynet eingerichtet, um herausfinden wie Infrastrukturen im Netz wahrgenommen werden. Ergebnis: Selbst kleine relativ unbedeutende werden schnell von Hackern heimgesucht.

Foto: TÜV Süd

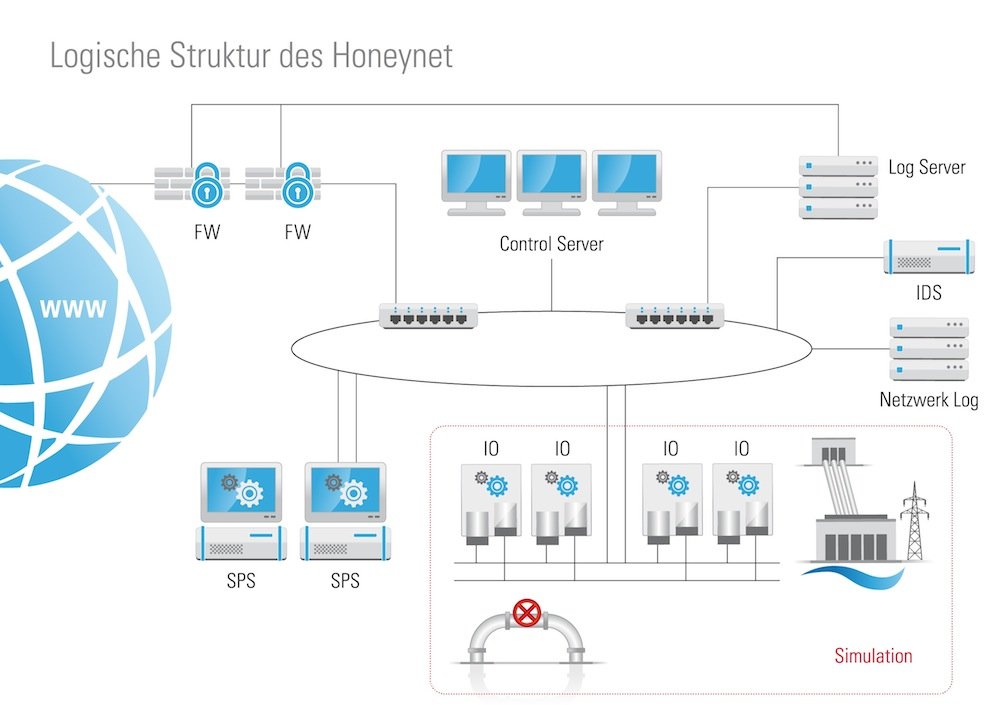

Niemand ist zu klein oder zu unbedeutend, um nicht ein Ziel von Angriffen aus dem Internet zu werden, selbst ein Mini-Wasserkraftwerk auf dem Land nicht. Das zeigt ein achtmonatiges Experiment des TÜV Süd. Dessen IT-Experten haben ein sogenanntes Honeynet geschaffen, welches im Internet als kleines unbedeutendes Wasserwerk in einer bundesdeutschen Kleinstadt sichtbar wurde. „Ein Honeynet ist ein System, das Angreifer anlocken und die Analyse der Zugriffs- und Angriffsaktionen ermöglichen soll“, sagt Dr. Armin Pfoh, Vice President im Bereich Strategie & Innovation beim TÜV Süd.

Honeynet gemeinsam mit der Versorgungswirtschaft umgesetzt

Damit das Honeynet als echtes Wasserwerk im Internet glaubhaft wirkte, haben die TÜV-Süd-Experten den praxisnahen Aufbau des Systems und die Sicherheitsvorkehrungen zusammen mit Vertretern der Versorgungswirtschaft entwickelt und umgesetzt. Denn nur wenn das System echt wirkt, ist es als Ziel für Angreifer interessant. „Zu diesem Zweck haben wir ein sogenanntes High-Interaction-Honeynet eingerichtet, das reale Hardware und Software mit einer simulierten Umgebung kombinierte“, erklärt Pfoh.

60.000 Zugriffe aus 150 Ländern

Die schaurige Bilanz: Mehr als 60.000 Zugriffe auf ihre virtuelle Infrastruktur aus über 150 Ländern verzeichneten die IT-Experten. Der erste Zugriff auf das Honignetz erfolgte nahezu zeitgleich mit dem „Scharfschalten“ des virtuellen Wasserwerks, der Feind ruht nie.

Das Schaubild verdeutlicht die logische Struktur des Honeynet, welches der TÜV Süd für acht Monate als virtuelles Wasserkraftwerk einer deutschen Kleinstadt ins Internet gestellt hat.

Quelle: TÜV Süd

„Damit konnten wir nachweisen, dass selbst eine relativ unbedeutende Infrastruktur im Netz wahrgenommen und ausgeforscht wird“, sagt Dr. Thomas Störtkuhl, Senior Security Experte und Teamleiter Industrial IT Security beim TÜV Süd.

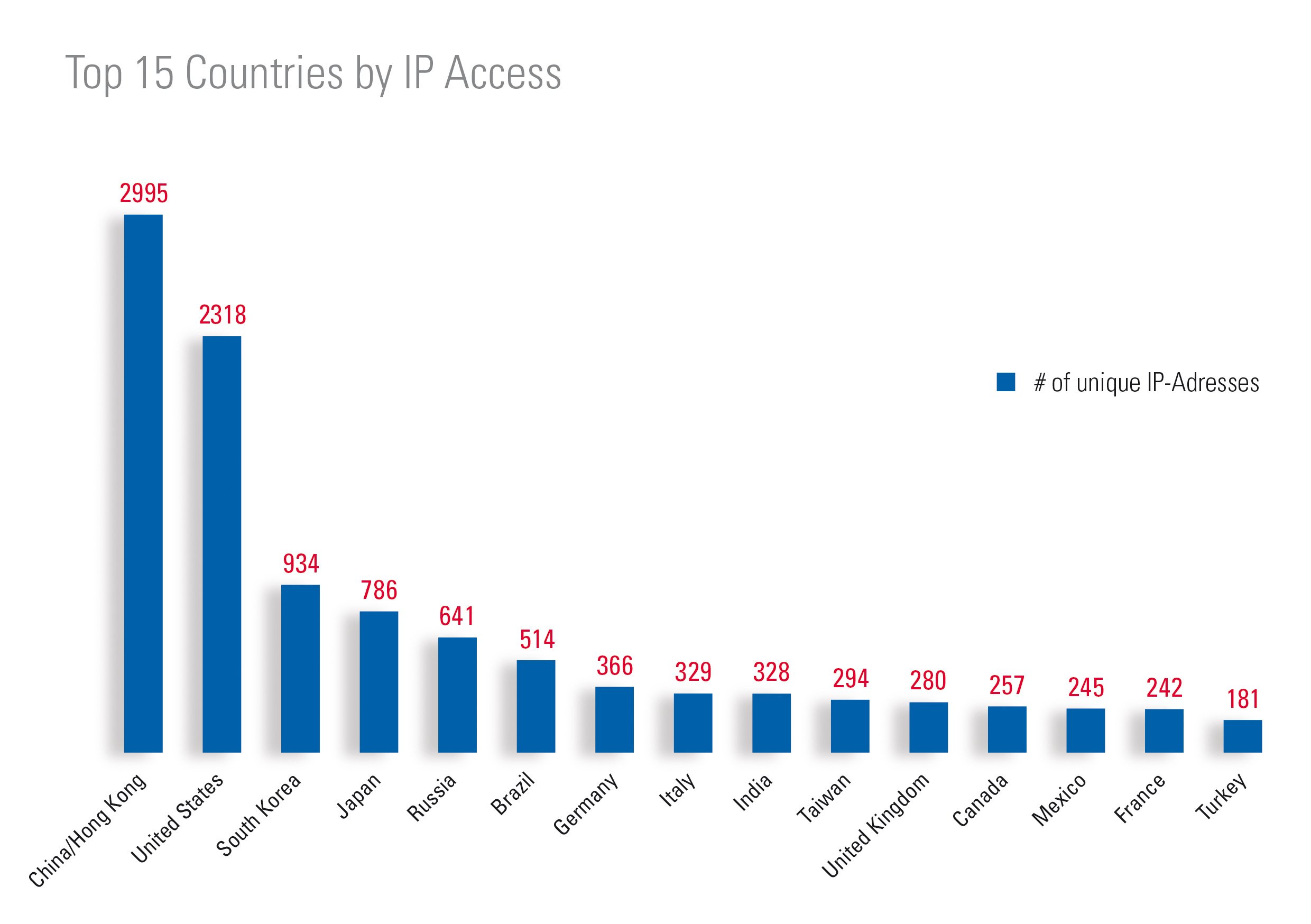

China und USA attackieren laut IP-Adressen am meisten

Angeführt wird die Liste der Angreiferländer von China mit 2995 Attacken in den acht Monaten, gefolgt von den USA mit 2318 Attacken. Südkorea steht mit 934 Angriffen auf Platz drei. 366 Mal wurde das virtuelle Wasserwerk aus dem eigenen Land angegriffen.

Die absolut meisten Angriffe auf das kleine unbedeutende Wasserwerk in einer deutschen Kleinstadt kamen aus China, Hongkong und den USA.

Quelle: TÜV Süd

Klar ist allerdings, dass die nationalen IP-Adressen keine belastungsfähige Aussage über den tatsächlichen Standort des Angreifers ermöglichen. Zudem die Zugriffe zum Teil auch über verdeckte IP-Adressen erfolgten.

Auch Industrieprotokolle betroffen

Die Zugriffe beschränken sich nicht auf die Standardprotokolle der Büro-IT, sondern kamen auch über Industrieprotokolle wie Modbus TCP oder S7Comm. „Die Zugriffe über Industrieprotokolle waren zwar deutlich seltener, kamen aber ebenfalls aus der ganzen Welt“, mahnt Störtkuhl. Das bedeutet, dass Lücken in der Sicherheitsarchitektur von Steuerungsanlagen entdeckt werden und die Systeme somit für einen möglichen Angriff anfällig sind.

Niemand bleibt vor Angriffen verschont

„Auch kleine oder unbekannte Firmen werden entdeckt oder gesehen, weil ständig Ausspäh-Aktionen im Internet laufen“, warnt Störtkuhl. Denn diese Firmen können zu Opfern einer Angriffswelle werden, auch wenn sie gar nicht explizit ausgesucht wurden. „Wenn Unternehmen durch Ausspäh-Aktionen erst einmal auf den Monitor von potenziellen Angreifern geraten sind“, sagt der Sicherheitsexperte, „wird dadurch auch ein gezielter Angriff zu einem späteren Zeitpunkt erleichtert.“

Warnschuss an die Industrie 4.0

Das Experiment ist somit ein klarer Warnschuss an die Industrie 4.0, in der Alles mit Allem über das Internet verbunden ist. Die Unternehmen sind gefordert, ihre Sicherheitsvorkehrungen grundsätzlich zu überdenken. Denn die zunehmende Digitalisierung und Vernetzung macht Infrastrukturen und Produktionsstätten anfälliger und schafft immer neue Einfallstore für einen möglichen Missbrauch. Die Palette reicht von Spionage bis hin zur Sabotage.

Ein Beitrag von: